در دنیای امروز، امنیت سرور یکی از حیاتیترین دغدغههای مدیران سیستم است. اگر نمیدانید Fail2Ban چیست و چگونه میتواند از حملات رایج مانند Brute-force جلوگیری کند، در جای درستی هستید. این ابزار متنباز با نظارت بر لاگها و بلاک کردن IPهای مشکوک، نقش موثری در افزایش امنیت سیستمهای لینوکسی دارد. در این مقاله، بهطور کامل بررسی میکنیم که Fail2Ban چیست، چطور نصب میشود، چگونه باید آن را تنظیم کرد و چه ویژگیهایی دارد.

Fail2ban چیست؟

در پاسخ اینکه Fail2Ban چیست، میتوان گفت یک ابزار امنیتی متنباز و بسیار کاربردی در سیستمعاملهای لینوکسی و یونیکسی است که با هدف مقابله با حملات Brute-force و دسترسیهای غیرمجاز طراحی شده است. اگر بخواهیم ساده بگوییم Fail2Ban چیست، باید گفت سرویسی است که لاگهای سیستم را بررسی میکند و در صورت تشخیص رفتار مشکوک مانند تلاشهای متعدد برای ورود به SSH یا پنل مدیریت وب، آدرس IP مهاجم را بهطور موقت یا دائمی مسدود میکند.

یکی از دلایل محبوبیت Fail2Ban در بین مدیران سرور این است که بهراحتی با سرویسهایی مانند SSH، FTP، Apache، Nginx و حتی فایروالها مانند iptables و firewalld یکپارچه میشود. با استفاده از سرویس Fail2Ban، شما میتوانید سطح امنیتی سرور لینوکس خود را بدون نیاز به ابزارهای پیچیده بالا ببرید. این ابزار بهطور گسترده در آموزشهای امنیت لینوکس مورد استفاده قرار میگیرد و یکی از مباحث مهم در دورههای آموزش Fail2Ban و مدیریت امنیت سرور به شمار میرود.

آموزش نصب Fail2Ban در لینوکس

در این بخش، روش نصب Fail2Ban را در توزیعهای محبوب لینوکس شامل Ubuntu، CentOS، Fedora و Debian 12 مرور میکنیم. اگر از سرور مجازی لینوکس استفاده میکنید، نصب Fail2Ban از طریق مخازن رسمی این توزیعها بهراحتی قابل انجام است.

نصب Fail2Ban در Ubuntu و Debian 12

# بهروزرسانی پکیجها sudo apt update # نصب Fail2Ban sudo apt install fail2ban -y # راهاندازی و فعالسازی سرویس sudo systemctl start fail2ban sudo systemctl enable fail2ban # بررسی وضعیت sudo systemctl status fail2ban

در Ubuntu و Debian، بسته fail2ban-common نیز همراه با برنامه نصب میشود.

نصب Fail2Ban در CentOS

# بهروزرسانی سیستم sudo yum update -y # فعالسازی مخزن EPEL و نصب sudo yum install epel-release -y sudo yum install fail2ban -y # راهاندازی و فعالسازی سرویس sudo systemctl start fail2ban sudo systemctl enable fail2ban # بررسی وضعیت sudo systemctl status fail2ban

نصب Fail2Ban در Fedora

# بهروزرسانی سیستم sudo dnf update -y # نصب Fail2Ban sudo dnf install fail2ban -y # راهاندازی و فعالسازی سرویس sudo systemctl start fail2ban sudo systemctl enable fail2ban # بررسی وضعیت sudo systemctl status fail2ban

نحوه تنظیم Fail2ban در سرورهای لینوکس

پس از نصب موفقیتآمیز، گام بعدی در آموزش Fail2Ban، تنظیم صحیح این ابزار امنیتی است. Fail2Ban با استفاده از فایلهای پیکربندی fail2ban.local و jail.local امکان شخصیسازی دقیق رفتار خود را در برابر تهدیدهای امنیتی فراهم میکند. در ادامه، نحوه تنظیم این فایلها را بررسی میکنیم.

ویرایش تنظیمات پیشفرض با فایل fail2ban.local (اختیاری)

فایل fail2ban.conf شامل پیکربندیهای پایه Fail2Ban است و بهتر است بهصورت مستقیم ویرایش نشود. بهجای آن، میتوانید یک نسخه از آن بسازید و با نام fail2ban.local ذخیره کنید تا تغییرات شما روی نسخه جداگانهای اعمال شود.

برای این کار ابتدا فایل را کپی کرده و با نام جدید ذخیره کنید:

cp /etc/fail2ban/fail2ban.conf /etc/fail2ban/fail2ban.local

فایلی که ایجاد شد را میتوانید با دستور زیر ویرایش کنید:

sudo nano /etc/fail2ban/fail2ban.local

اکنون میتوانید گزینههای داخلی را ویرایش کنید.

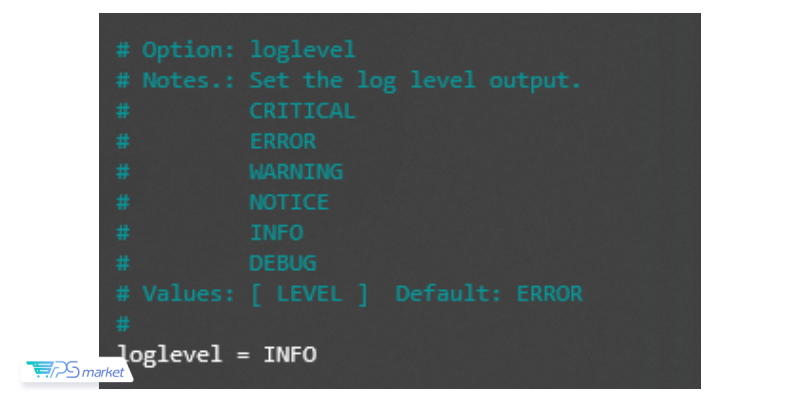

loglevel = INFO

مهمترین پارامترها عبارتند از:

- CRITICAL: شرایط اضطراری که باید بلافاصله بررسی شوند.

- ERROR: خطاهایی که بحرانی نیستند ولی باید بررسی شوند.

- WARNING: هشدارهایی که ممکن است نشاندهنده مشکل باشند.

- NOTICE: رویدادهای مهم ولی عادی

- INFO: پیامهای اطلاعرسانی عادی (پیشفرض)

- DEBUG: برای عیبیابی و توسعه

logtarget = STDERR

مشخص میکند که لاگها کجا ذخیره شوند.

گزینههای موجود:

- FILE: خروجی به یک فایل خاص

- SYSLOG: ارسال لاگ به فایل لاگ سیستم

- STDERR: ارسال به خروجی خطا (پیشفرض)

- STDOUT: خروجی معمول

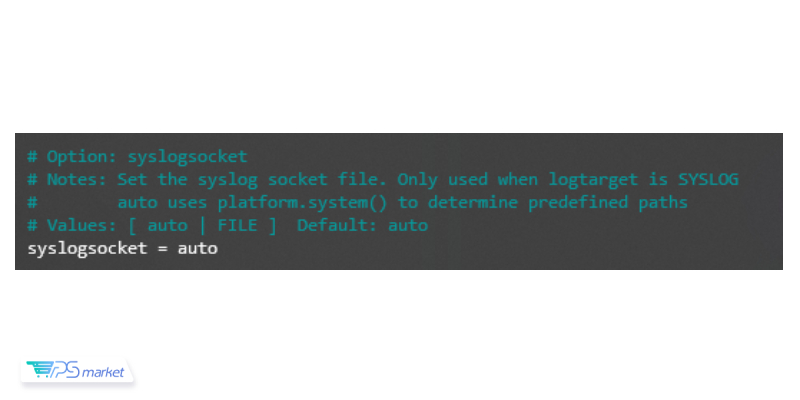

syslogsocket = auto

در صورتی که مقدار logtarget برابر SYSLOG باشد، این پارامتر مشخص میکند که فایل سوکت چگونه باشد. مقدار پیشفرض auto است و میتوانید آن را به file نیز تغییر دهید.

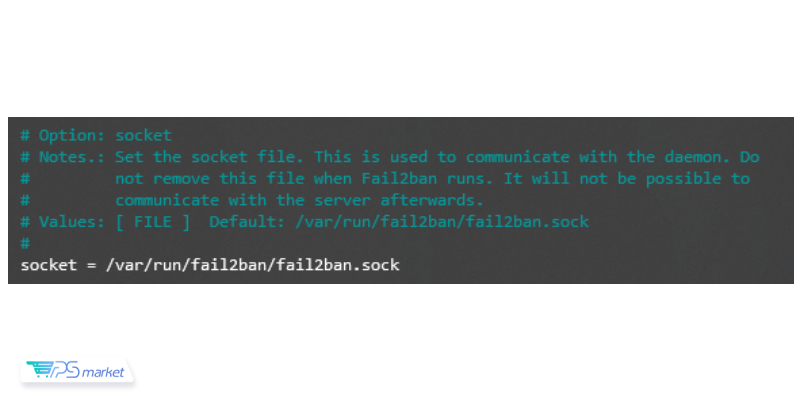

socket = /var/run/fail2ban/fail2ban.sock

فایل سوکت را برای ارتباط با سرویسدهنده (daemon) تنظیم کنید. مکان پیشفرض، /var/run/fail2ban/fail2ban.sock است.

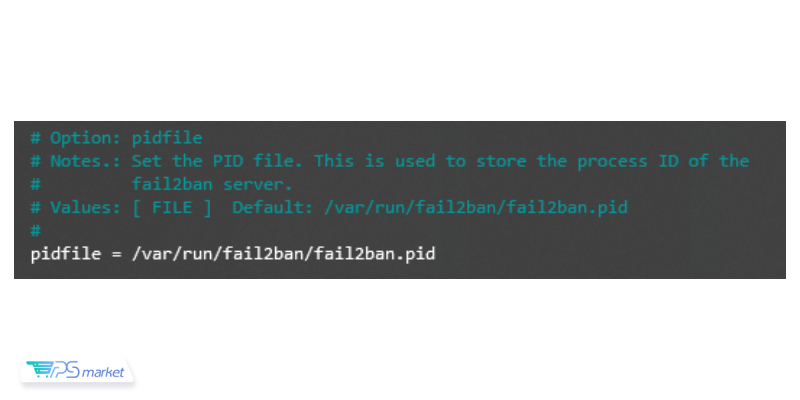

pidfile = /var/run/fail2ban/fail2ban.pid

فایل PID را طوری تنظیم کنید که Process ID سرور Fail2Ban در آن ذخیره شود. مکان پیشفرض آن /var/run/fail2ban/fail2ban.pid است.

راهاندازی فایل پیکربندی jail.local

Fail2Ban یک فایل پیکربندی دیگر به نام jail.conf دارد که شامل مدیریت قوانین (jailها) میشود. با این حال، کاربران نباید مستقیما این فایل را تغییر دهند زیرا حاوی مجموعه قوانین اساسی برای نرمافزار است.

در عوض، یک کپی از فایل اصلی تهیه کنید و نام آن را jail.local بگذارید. با استفاده از آن، میتوانید فیلترها و اقداماتی مانند ignoreip، bantime، findtime، maxretry و backend را سفارشیسازی و تنظیم کنید.

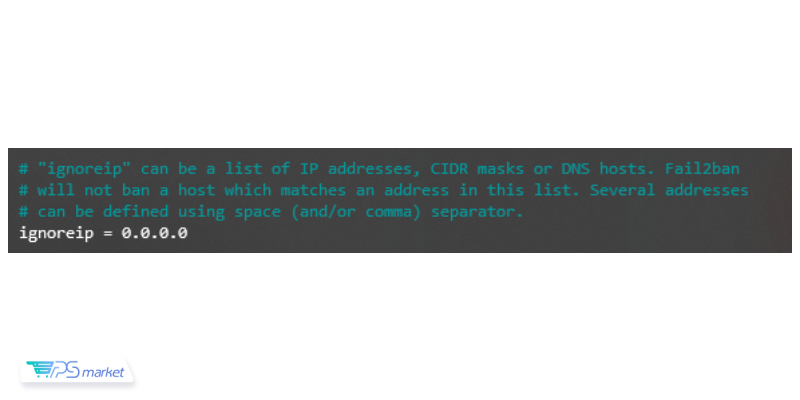

ignoreip

در این قسمت، لیست آدرسهای IP یا هاستهایی را وارد کنید که سرویس Fail2Ban باید نادیده بگیرد. این قابلیت برای جلوگیری از بلاک شدن خود مدیر سرور بسیار مهم است.

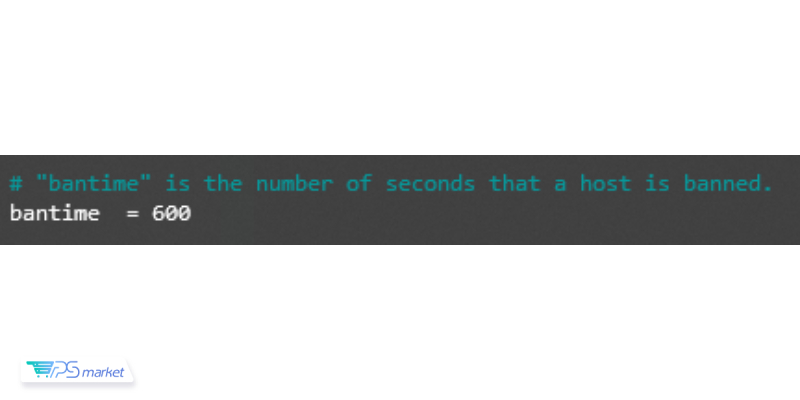

bantime

این پارامتر مدتزمانی است که یک IP پس از تلاشهای ناموفق بلاک میشود. دوره مسدود شدن بر حسب ثانیه اندازهگیری میشود و عدد پیشفرض ۶۰۰ ثانیه یا ۱۰ دقیقه است.

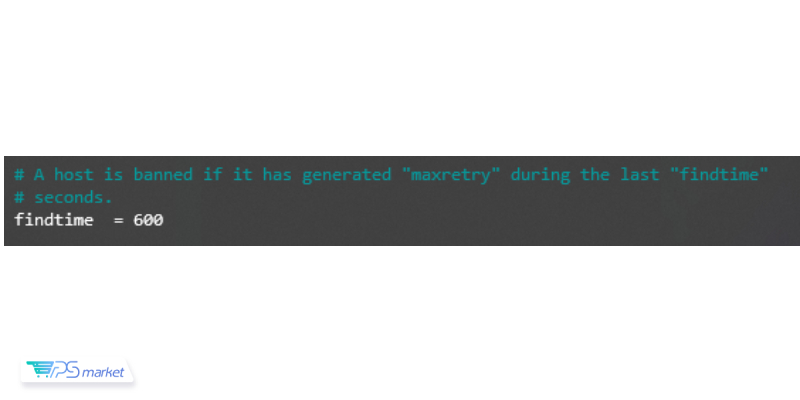

findtime

دوره زمانی تلاشهای ناموفق برای ورود به سیستم را تعیین میکند. اگر یک میزبان در طول دوره تعیینشده، به تعداد دفعات مشخصی (بر اساس تنظیم maxretry) نتواند احراز هویت کند، آدرس IP آن مسدود خواهد شد.

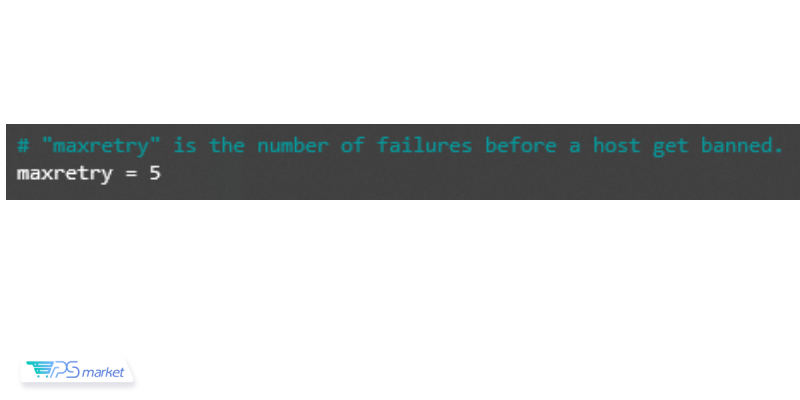

maxretry

این تنظیم که بهطور مستقیم با findtime مرتبط است، حداکثر تعداد تلاشهای ناموفق برای ورود به سیستم را در بازه زمانی تعریفشده تعیین میکند. مقدار پیشفرض این گزینه ۵ است.

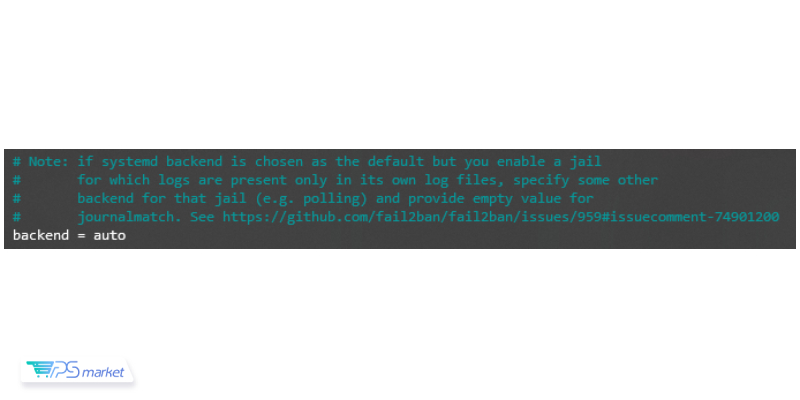

backend

مشخص میکند Fail2Ban چگونه تغییرات فایلها را بررسی کند. مقدار پیشفرض auto است، ولی در برخی سیستمها مانند CentOS یا Fedora بهتر است systemd تنظیم شود.

گزینههای قابل انتخاب:

- pyinotify: مانیتورینگ لحظهای فایل (نیاز به نصب ابزار دارد)

- gamin: مشابه گزینه قبل ولی نیازمند ابزار Gamin

- polling: بررسی دورهای فایل بدون نیاز به ابزار اضافی

- systemd: استفاده از ژورنال systemd

- auto: بررسی اولویتدار بین گزینهها

همچنین میتوانید پیکربندیهای اضافی، از جمله تنظیمات SSH و iptables را در فایل jail.local تنظیم کنید. گزینههای موجود عبارتند از:

- banaction: نحوه بلاک کردن IP را مشخص میکند. اگر از firewalld استفاده میکنید، مقدار آن باید firewallcmd-ipset باشد. برای ufw مقدار آن را روی ufw تنظیم کنید.

- banaction_allports: بلاک کردن IP روی تمام پورتها

- port: پورتی که قانون امنیتی روی آن اعمال میشود. مثلا برای SSH، پورت ۲۲ یا نام سرویس (مثل sshd)

- filter: مسیر فایلی که شامل regex مخصوص تحلیل لاگها است (معمولا در مسیر /etc/fail2ban/filter.d/ قرار دارد).

با پیکربندی دقیق این موارد، شما میتوانید تنظیم Fail2Ban را بهصورت حرفهای انجام داده و امنیت سرور لینوکسی خود را تا حد زیادی افزایش دهید. این بخش یکی از اصلیترین مراحل آموزش Fail2Ban است.

ویژگیهای Fail2ban

شاید بپرسید ویژگیهای Fail2ban چیست؟ این ابزار برخلاف ابزارهای پیچیده امنیتی، طراحی ساده و عملکرد بسیار موثری دارد. در ادامه مهمترین ویژگیهای این ابزار را مرور میکنیم:

- نظارت مداوم بر لاگها: Fail2Ban لاگهای سرویسهای مختلف (مانند SSH، Apache، Nginx، Dovecot و…) را بهطور مداوم بررسی میکند تا الگوهای رفتاری مشکوک را شناسایی کند.

- بلاک کردن خودکار IP: با شناسایی رفتار مشکوک (مثلا ۵ تلاش ناموفق برای ورود به SSH)، آدرس IP حملهکننده بلافاصله توسط فایروال بلاک میشود. این پاسخ سریع، از نفوذهای احتمالی جلوگیری میکند.

- پیکربندی انعطافپذیر: Fail2Ban فایلهای تنظیماتی کاملا قابل شخصیسازی دارد. شما میتوانید برای هر سرویس قانون جداگانه تعریف کنید یا مدت زمان بلاک، تعداد دفعات مجاز تلاش ورود و لیست IPهای امن را تعیین نمایید. این ویژگی در بخش تنظیم Fail2Ban اهمیت زیادی دارد.

- یکپارچگی با فایروال: Fail2Ban بهصورت پیشفرض با iptables کار میکند، اما امکان استفاده با firewalld، nftables و حتی ارسال هشدار ایمیلی نیز وجود دارد. البته باید توجه داشت که جایگزین فایروال نیست، بلکه مکمل آن محسوب میشود.

- پشتیبانی از چندین jail: ابزار Fail2Ban میتواند بهصورت همزمان چندین سرویس مختلف را تحت نظر داشته باشد. هر یک از این موارد با عنوان jail شناخته میشوند که میتوانند جداگانه تنظیم شوند.

- گزارشگیری و لاگ دقیق Fail2Ban امکان لاگبرداری از رویدادها و حتی ارسال گزارش به ایمیل مدیر سیستم را دارد. این ویژگی برای بررسی دورهای امنیت سرور بسیار مفید است.

فعالسازی و تنظیم Fail2ban در ایزابل

اگر از سیستم تلفنی Issabel برای راهاندازی مرکز تماس یا سانترال خود استفاده میکنید، احتمالا میدانید که حفظ امنیت آن بهویژه در برابر حملات brute-force و SIP بسیار حیاتی است. در چنین شرایطی، استفاده از Fail2Ban بهعنوان یک لایه امنیتی مکمل، بهشدت توصیه میشود. اما اینجا اهمیت Fail2ban چیست؟ این ابزار میتواند از فایلهای لاگ سیستمهای مختلف از جمله Asterisk، SSH و Apache استفاده کرده و امنیت کلی سرور را ارتقاء دهد.

مرحله ۱: اطمینان از نصب Fail2Ban در ایزابل

در بسیاری از نسخههای ایزابل، Fail2Ban بهصورت پیشفرض نصب نیست. برای اطمینان، کافی است دستور زیر را در SSH وارد کنید:

fail2ban-client -V

اگر خروجی شامل نسخه برنامه بود، یعنی Fail2Ban نصب است. در غیر این صورت باید آن را نصب کنید.

مرحله ۲: فعالسازی سرویس Fail2Ban

پس از اطمینان از نصب، برای فعالسازی سرویس Fail2Ban و راهاندازی خودکار آن در هنگام بوت سرور، دستورات زیر را اجرا کنید:

systemctl start fail2ban systemctl enable fail2ban

برای بررسی وضعیت اجرا:

systemctl status fail2ban

اگر خروجی شامل وضعیت active (running) باشد، یعنی سرویس با موفقیت اجرا شده است.

مرحله ۳: پیکربندی Jail برای Asterisk

Fail2Ban برای محافظت از Asterisk از فایلی به نام asterisk.conf استفاده میکند که در مسیر زیر قرار دارد:

/etc/fail2ban/jail.d/asterisk.conf

در صورتی که این فایل وجود ندارد، میتوانید آن را ایجاد کرده و تنظیمات زیر را در آن وارد کنید:

[asterisk-iptables] enabled = true filter = asterisk action = iptables-allports[name=ASTERISK, protocol=all] logpath = /var/log/asterisk/messages maxretry = 5 findtime = 600 bantime = 86400

توضیح کلیدها:

- enabled=true: فعالسازی این قانون

- filter=asterisk: استفاده از الگوی تشخیص لاگ

- Asterisk action=iptables-allports: بلاک کردن IP از تمام پورتها

- logpath: مسیر فایل لاگ Asterisk

- maxretry: حداکثر دفعات مجاز تلاش ناموفق

- findtime: بازه زمانی بررسی لاگ (ثانیه)

- bantime: مدت زمان بلاک (ثانیه) در این مثال، ۲۴ ساعت

مرحله ۴: اعمال تغییرات و بررسی عملکرد

پس از تنظیمات بالا، سرویس Fail2Ban را ریستارت کنید تا تغییرات اعمال شود:

systemctl restart fail2ban

برای مشاهده لیست IPهایی که بلاک شدهاند:

fail2ban-client status asterisk-iptables

برای دریافت اطلاعات کامل از وضعیت تمام jails:

fail2ban-client status

با اجرای صحیح این مراحل، شما یک لایه امنیتی موثر روی سیستم ایزابل خود ایجاد کردهاید. این بخش از آموزش Fail2Ban بهویژه برای مدیران شبکه و متخصصان VoIP اهمیت زیادی دارد، زیرا حملات SIP یکی از رایجترین تهدیدها در سرورهای ایزابل است.

نکات کلیدی در استفاده از Fail2ban در Issabel

اجرای اولیه Fail2Ban در ایزابل تنها یک گام از مسیر تامین امنیت سرور VoIP شما است. برای رسیدن به حداکثر کارایی و جلوگیری از خطاهای احتمالی، رعایت چند نکته کلیدی ضروری است:

بررسی لاگهای Asterisk و اطمینان از ثبت رویدادها

Fail2Ban برای عملکرد صحیح نیاز به تحلیل دقیق فایلهای لاگ دارد. مهمترین فایل در ایزابل، مسیر زیر است:

/var/log/asterisk/messages

اطمینان حاصل کنید که این فایل توسط Asterisk بهدرستی نوشته میشود. در صورت خالی بودن لاگ، ابتدا تنظیمات logger.conf در Asterisk را بررسی کرده و اطمینان حاصل کنید که بخش [logfiles] به درستی تعریف شده است:

[messages] console => notice,warning,error

شخصیسازی پارامترهای حساسیت

مقادیر پیشفرض مانند maxretry (تعداد تلاش ناموفق مجاز)، bantime (مدت زمان بلاک) و findtime (بازه بررسی لاگ) ممکن است برای هر سیستم مناسب نباشد. توصیه میشود این مقادیر را متناسب با حساسیت و ترافیک سیستم تنظیم کنید:

- maxretry: روی ۳ تا ۵

- bantime: بین ۳۶۰۰ تا ۸۶۴۰۰

- findtime: بین ۶۰۰ تا ۱۸۰۰

استفاده از دستور fail2ban-client برای کنترل و دیباگ

در مدیریت سرویس Fail2Ban در ایزابل، دستور fail2ban-client ابزار اصلی شما است. در ادامه چند نمونه کاربردی را بررسی میکنیم.

بررسی وضعیت کلی:

fail2ban-client status

بررسی وضعیت Jail خاص (مثل Asterisk):

fail2ban-client status asterisk-iptables

آنبلاک کردن IP خاص:

fail2ban-client set asterisk-iptables unbanip 1.2.3.4

مشاهده IPهای بلاکشده:

iptables -L -n

هماهنگی Fail2Ban با فایروال ایزابل

Fail2Ban بهصورت پیشفرض از iptables استفاده میکند، اما ممکن است ایزابل از firewalld یا حتی ابزار گرافیکی دیگری برای مدیریت فایروال بهره ببرد. اگر fail2ban پیامهایی از نوع action failed لاگ میکند، بررسی کنید که آیا قانون بلاکسازی بهدرستی اجرا میشود یا خیر.

در صورت نیاز، banaction را مطابق با سیستم خود تنظیم کنید:

banaction = firewallcmd-ipset

یا:

banaction = iptables-allports

استفاده از fail2ban-regex برای تست فیلترها

ابزار fail2ban-regex برای آزمایش دستی فیلترها در فایلهای لاگ کاربرد دارد. با این ابزار میتوانید مطمئن شوید که الگوهای تعریفشده در فیلتر (مثل asterisk.conf) بهدرستی لاگها را شناسایی میکنند:

fail2ban-regex /var/log/asterisk/messages /etc/fail2ban/filter.d/asterisk.conf

فعالسازی ارسال هشدار از طریق ایمیل (اختیاری)

در برخی موارد ممکن است بخواهید هنگام بلاک شدن یک IP، ایمیل هشدار دریافت کنید. برای این کار، کافی است فایل تنظیمات Jail را بهصورت زیر ویرایش کنید:

action = %(action_mwl)s destemail = admin@example.com sender = fail2ban@example.com

بررسی مداوم عملکرد Fail2Ban

هرچند Fail2Ban پس از فعالسازی بهصورت خودکار کار میکند، اما پیشنهاد میشود هرچند وقت یکبار لاگهای آن را بررسی کنید:

cat /var/log/fail2ban.log

یا برای مشاهده هشدارهای اخیر:

tail -n 50 /var/log/fail2ban.log

جمع بندی

اگر شما هم جزو افرادی بودید که نمیدانستید Fail2Ban چیست، حالا میدانید که این ابزار یکی از موثرترین راهکارهای مقابله با حملات بروتفورس، مخصوصا در سرورهای لینوکس و سیستمهایی مانند ایزابل است. با نصب و تنظیم درست سرویس Fail2Ban، میتوان لاگهای سیستم را بهصورت لحظهای پایش کرد و IPهای مخرب را بهطور خودکار مسدود نمود؛ بدون نیاز به دخالت دستی یا ابزارهای پیچیده.

در این آموزش، از مراحل ابتدایی نصب Fail2Ban در توزیعهای مختلف لینوکس (اوبونتو، سنتاواس، دبیان، فدورا) گرفته تا تنظیم Fail2Ban در محیطهایی مانند Issabel را بررسی کردیم. همچنین به ویژگیهای مهم این ابزار، مانند تنظیم حساسیت، بررسی وضعیت Jails، ارسال هشدار ایمیلی، و تعامل با فایروال سیستم پرداختیم تا کاملا متوجه شوید Fail2Ban چیست.

سوالات متداول

آیا Fail2Ban آیپیها را بلاک میکند؟

بله. سرویس Fail2Ban با بررسی لاگهای سرویسهای مختلف (مانند SSH، Apache، FTP و…) تلاشهای ناموفق ورود را شناسایی و در صورتی که تعداد تلاشهای مشکوک از یک آستانه معین بیشتر شود، IP مهاجم را برای مدت مشخصی بلاک میکند.

آیا Fail2Ban میتواند جایگزین فایروال باشد؟

خیر. Fail2Ban جایگزین فایروال نیست، بلکه یک ابزار مکمل است که بهصورت هوشمند قوانین موقت بلاک را بر پایه لاگها به فایروال موجود اضافه میکند.

چگونه تنظیمات Fail2Ban را به حالت پیشفرض بازگردانم؟

برای بازگرداندن تنظیمات Fail2Ban به حالت اولیه، کافی است فایلهای سفارشیسازیشده مانند jail.local یا هر فایل .conf دیگری که دستی ویرایش کردهاید را حذف یا بازنویسی کنید.